Aggiornamento importante,

si veda: Inviare con semplicità, da pc e smartphone, email private e crittografate (grazie al progetto del CERN di Ginevra ProtonMail)

Art. 15 della Costituzione Italiana:

La libertà e la segretezza della corrispondenza e di ogni altra forma di comunicazione sono inviolabili.

La loro limitazione può avvenire soltanto per atto motivato dell'Autorità giudiziaria con le garanzie stabilite dalla legge.

La realtà è ben diversa, tutte le email (e le comunicazioni elettroniche in generale) vengono sistematicamente intercettate e valutate. Cito una fonte autorevole:

People sending email to any of Google's 425 million Gmail users have no "reasonable expectation" that their communications are confidential, the internet giant has said in a court filing. (tratto da The Guardian, 15 agosto 2013, art. "Google: don't expect privacy when sending to Gmail")

Il discorso sarebbe molto più ampio, rimando ad alcuni miei articoli:

- DATAGATE - Per non dimenticare

- Rendere il web un posto più pulito, senza pubblicità né tracciamento online: Firefox + Disconnect + Adblock

- Rifugiati dentro TOR? E' possibile sfuggire allo spionaggio globale?

Cosa fare allora per proteggere la segretezza della corrispondenza privata via e-mail?! La risposta è usare GPG, che è uno standard condiviso di crittografia dei messaggi, tale da permettere la lettura dei messaggi inviati solo ai legittimi destinatari.

L'articolo seguente, di Michele Nasi, intitolato "Crittografare email da web con Mailvelope" e tratto da ilsoftware.it, spiega uno dei possibili metodi da adottare, utile per esempio per chi usa Gmail.

Per chi desidera comunicare in maniera privata con me, nella mia pagina Contatti trova la mia chiave GPG pubblica.

Segue l'articolo,

buona crittografia,

Francesco Galgani

Fonte: http://www.ilsoftware.it/articoli.asp?tag=Crittografare-email-da-web-con-Mailvelope_11040

Crittografare email da web con Mailvelope

di Michele Nasi (09/06/2014)

I protocolli SSL/TLS vengono comunemente utilizzati per consentire una comunicazione sicura fra mittente e destinatario (end-to-end) permettendo lo scambio di informazioni su una rete TCP/IP intrinsecamente insicura qual è Internet.

Diverse versioni dei protocolli sono impiegate dai browser e server web, per lo scambio di messaggi di posta elettronica (e-mail), per la messaggistica istantanea, per le comunicazioni VoIP e così via.

L'obiettivo è quello di evitare la manomissione, la falsificazione e l'intercettazione dei dati in transito.

Nel caso della posta elettronica, protocolli come POP3, IMAP ed SMTP non permettono, di default, di crittografare le email. Per come sono stati concepiti (negli anni '80), i tre protocolli consentono di inviare e ricevere le email in forma non cifrata. I dati, che viaggiano in chiaro, possono essere quindi agevolmente esaminati da parte di un malintenzionato posto fra mittente e destinatario.

Oggi la maggior parte dei fornitori dei servizi di posta elettronica offrono la possibilità di utilizzare connessioni SSL/TLS per collegarsi ai server e-mail via POP3, IMAP ed SMTP.

Ove possibile, quindi, quando ci si collega al proprio account di posta utilizzando un normale client e-mail, è sempre bene verificare di utilizzare il protocollo SSL/TLS. In questo modo, tutte le informazioni scambiate fra il sistema client ed il server di posta viaggeranno in Rete in forma cifrata, senza possibilità che i dati possano essere letti da persone non autorizzate.

Presentando un'anteprima della funzionalità per crittografare la posta di Gmail, via web (End-to-end, per inviare e-mail cifrate con Google Gmail), Google ha spiegato che, nonostante la maggior parte dei provider offra agli utenti la possibilità di utilizzare i protocolli SSL/TLS per la connessione ai loro server di posta, nella maggior parte dei casi i dati viaggiano in chiaro, sulla Rete, quando “a parlarsi” sono server e-mail gestiti da provider differenti.

Così, se le e-mail transitano su link cifrati nell'ultimo tratto del loro viaggio, la parte precedente del tragitto resta spesso vulnerabile agli attacchi dei malintenzionati.

Presentando la nuova sezione "Crittografia di email in transito" sul suo sito "Rapporto sulla trasparenza", Google ha voluto offrire una visione d'insieme sul problema consentendo a tutti gli utenti di stabilire quali provider non provvedono a cifrare le email in transito scambiate coi server del colosso statunitense (vedere questa pagina).

Per rendersi conto della situazione, è possibile inserire - nella casella Esplora i dati a metà di questa pagina - i nomi a dominio dei principali provider italiani.

Crittografare email con S/MIME e OpenPGP

Per crittografare le email in modo da renderne illeggibile il contenuto da parte delle persone non autorizzate, è possibile ricorrere ai protocolli S/MIME ed OpenPGP, due facce della stessa medaglia.

Sviluppato da RSA Data Security, S/MIME fornisce la possibilità di autenticare, verificare l'integrità, garantire il non ripudio (utilizzando la firma digitale) e proteggere il messaggio (utilizzando la crittografia) trasmesso in Rete.

S/MIME è direttamente supportato, senza la necessità di ricorrere a particolari estensioni, da parte di tutti i più noti client di posta elettronica ed è stato oggetto di un articolo, di taglio "pratico", che pubblicammo tempo fa: Posta elettronica in sicurezza con il certificato digitale in regalo per i nostri lettori.

Un ulteriore approfondimento è stato sviluppato nell'articolo Posta elettronica certificata e certificati S/MIME: differenze e funzionamento.

Il certificato digitale S/MIME, attraverso il quale si potranno crittografare le email, viene emesso da un'autorità di certificazione, una volta ultimati una serie di controlli sull'identità dell'utente che ne fa richiesta.

Certificati S/MIME gratuiti per cifrare le email (oltre che per firmarle digitalmente) possono essere richiesti, ad esempio, facendo riferimento all'italiana Globaltrust oppure a Comodo InstantSSL.

Il protocollo OpenPGP è sostanzialmente simile a S/MIME con la differenza che, in questo caso, non viene fatto affidamento su alcuna autorità di certificazione. Le chiavi pubbliche e private dell'utente, infatti, sono generate in proprio.

Nel caso di S/MIME le chiavi crittografiche vengono certificate da un'autorità di certificazione (CA) mentre con OpenPGP da parte degli altri interlocutori (colleghi, conoscenti, amici,...).

Sia S/MIME che OpenPGP sono protocolli che consentono di proteggere i messaggi attraverso l'uso della crittografia asimmetrica.

Ogni messaggio crittografato con una certa chiave pubblica può essere decifrato solo da chi possiede la relativa chiave privata (questo approccio si chiama appunto cifratura asimmetrica o cifratura a chiave pubblica).

Se siamo sicuri che la chiave pubblica appartiene ad una determinato soggetto od organizzazione, allora siamo anche sicuri che solo il destinatario del messaggio potrà leggere le email crittografate con quella chiave pubblica in quanto detentore della rispettiva chiave privata. Ovviamente vale anche l'inverso ossia se possiamo decifrare un messaggio usando la stessa chiave pubblica, allora saremo sicuri che quel messaggio è stato precedentemente crittografato dallo stesso soggetto/organizzazione.

Queste considerazioni non valgono solo nel caso della cifratura dei messaggi di posta elettronica ma sono applicabili, ad esempio, anche a tutte le comunicazioni tra client e server web che utilizzano HTTPS: Certificati digitali SSL gratuiti: a cosa servono e come ottenerne uno in pochi minuti.

Per utilizzare OpenPGP per crittografare email e per firmarle digitalmente, è possibile ricorrere all'ottima estensione Enigmail per Mozilla Thunderbird (Crittografare la posta elettronica con Thunderbird ed Enigmail), presentata ormai molto tempo fa ma ancor'oggi perfettamente funzionante e costantemente aggiornata (questo il sito ufficiale).

Crittografare email su Gmail e sulle altre webmail

Per cifrare le email con OpenPGP da web, utilizzando quindi una webmail come Gmail o Outlook.com, è possibile installare la comoda estensione Mailvelope disponibile nelle versioni per Chrome e Firefox:

- Mailvelope per Google Chrome

- Mailvelope per Mozilla Firefox

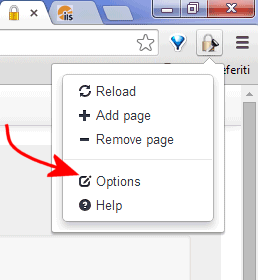

Dopo aver installato l'estensione Mailvelope, si dovrà fare clic sulla sua icona – aggiunta nella barra degli strumenti del browser – quindi scegliere Options:

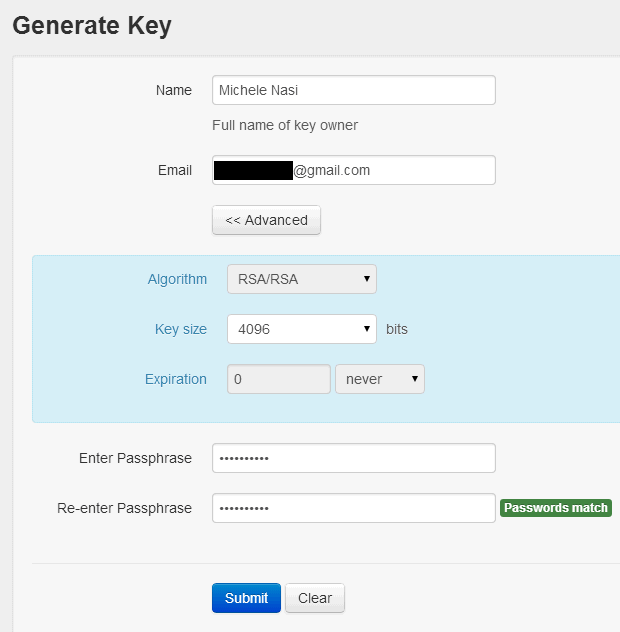

Dal menù posto sulla sinistra, si dovrà quindi selezionare Generate key in modo tale da richiedere la generazione della propria coppia di chiavi crittografiche.

Le varie caselle dovranno poi essere completate specificando il proprio nome e cognome, e-mail, lunghezza della chiave RSA in bit e parola chiave a protezione della stessa (passphrase).

Suggeriamo di porre particolare attenzione nella scelta della lunghezza della chiave (scegliere sempre 2048 o 4096 bits; a tal proposito, vedere anche l'articolo Scandalo NSA, la sicurezza in Rete è morta? No di certo) e nell'impostazione di una passphrase sufficientemente lunga e complessa (contenente lettere maiuscole, minuscole, numeri e simboli).

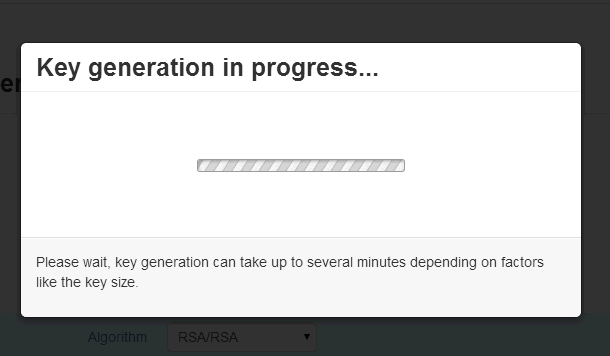

Una volta fatto clic sul pulsante Submit, Mailvelope provvederà – nel giro di alcuni minuti – a generare la propria coppia di chiavi crittografiche.

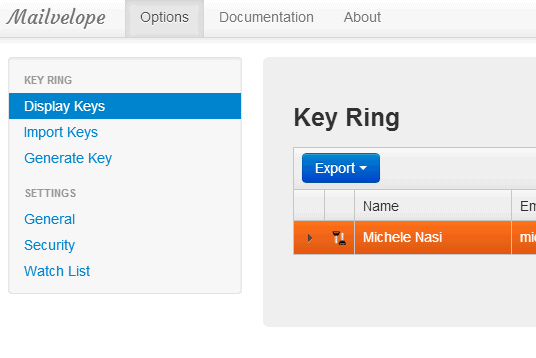

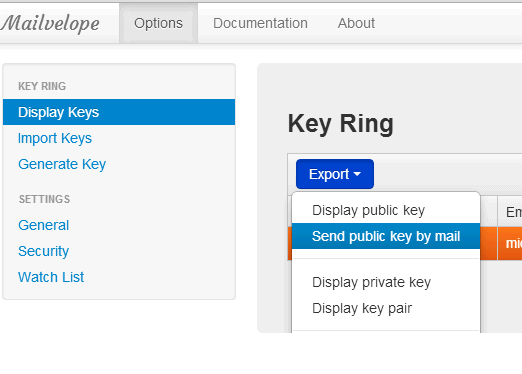

La coppia di chiavi appena creata sarà visibile nella sezione Display keys di Mailvelope:

Da qui, selezionando la chiave dall'elenco quindi scegliendo Export, Send public key via mail, si potrà inviare via e-mail la propria chiave pubblica ai contatti coi quali si desidera scambiare messaggi cifrati.

La chiave privata, viceversa, deve essere sempre mantenuta segreta!

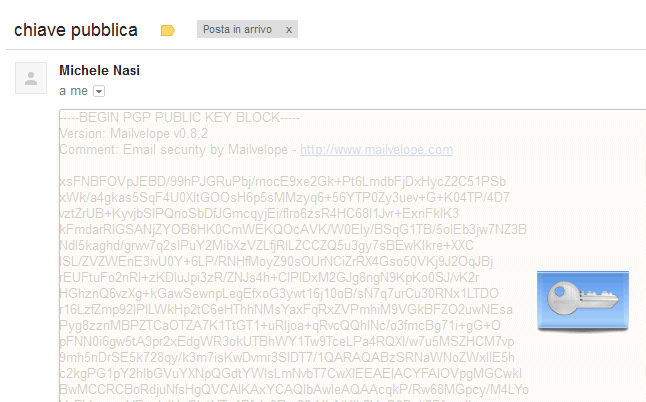

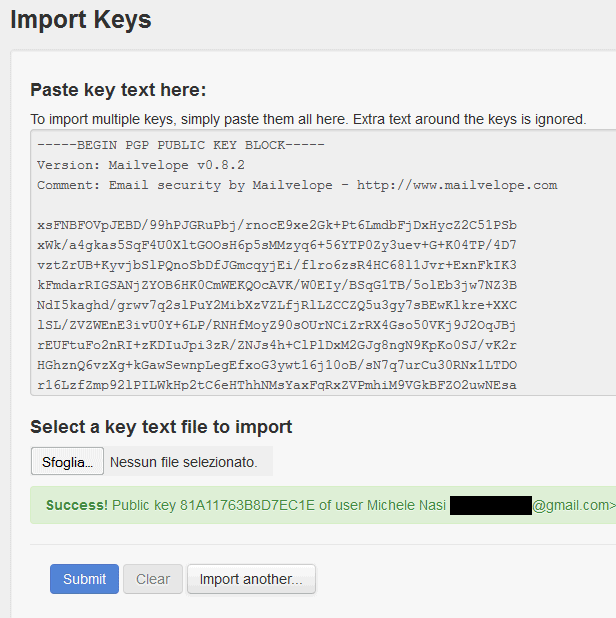

L'utente che riceverà la chiave pubblica, una volta aperto il messaggio, potrà inserire la chiave pubblica dell'altra persona nel proprio portachiavi personale (key ring) cliccando sull'icona visualizzata nell'area centrale.

Mailvelope confermerà l'aggiunta della chiave dell'altro utente.

Dopo che i due utenti si saranno scambiati le rispettive chiavi pubbliche, lo scambio di e-mail cifrate potrà avere inizio.

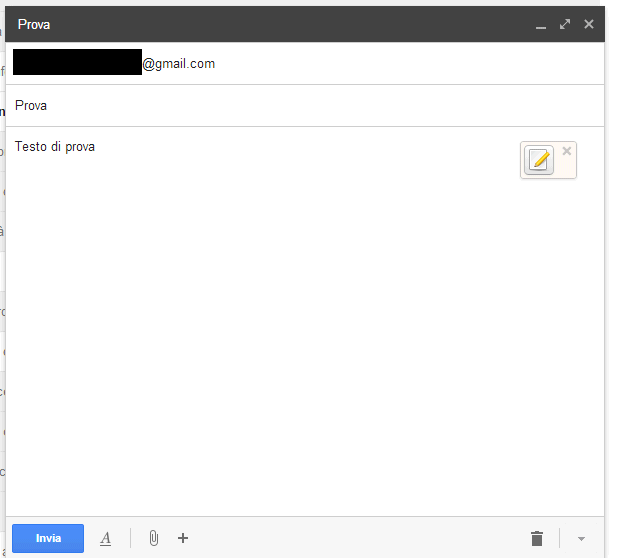

L'email cifrata può essere composta direttamente, ad esempio, dall'interfaccia web di Gmail (pulsante rosso "Scrivi").

Dopo aver impostato l'indirizzo email del destinatario e l'oggetto della mail, si dovrà fare clic sul pulsante che raffigura un bloc notes (sulla destra):

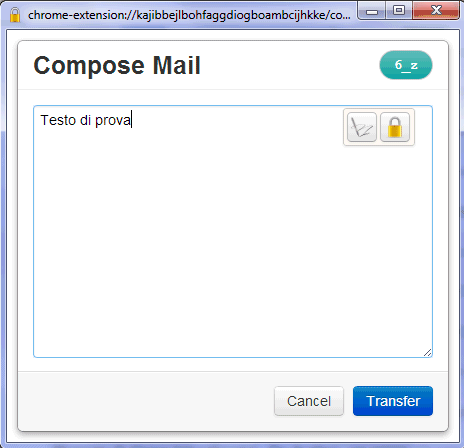

Si accederà così all'interfaccia di Mailvelope per la preparazione del testo da inviare.

I pulsanti posti nella parte destra del riquadro di composizione del messaggio consentono, rispettivamente, di firmare digitalmente l'email e di crittografarne il contenuto:

Per limitarsi a firmare il messaggio, basterà cliccare sulla prima icona e digitare la passphrase impostata in fase di generazione della coppia di chiavi.

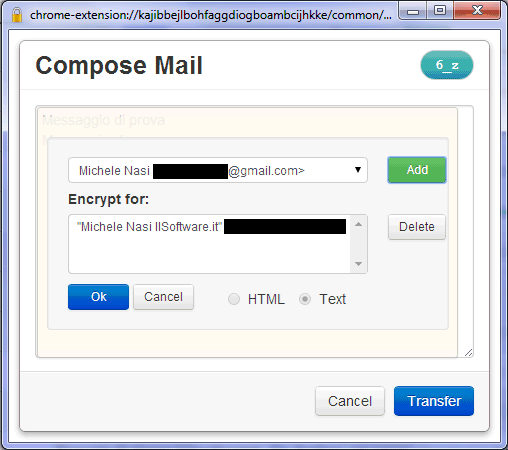

Per crittografare l'email, invece, è necessario cliccare sulla seconda icona, scegliere il destinatario (bisognerà che la sua chiave pubblica sia presente nel proprio portachiavi) e cliccare su Add:

A questo punto, si potrà fare clic sul pulsante OK quindi su Transfer.

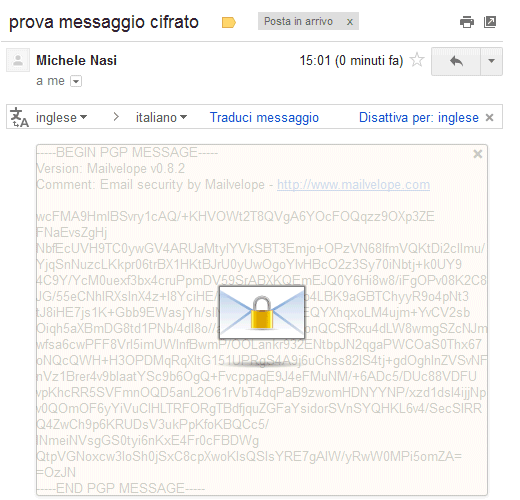

Il destinatario dell'email riceverà così un messaggio cifrato simile al seguente:

Per decodificarne il contenuto dovrà cliccare sull'apposita icona ed inserire la propria passphrase. Il contenuto del messaggio di posta apparirà immediatamente in chiaro.